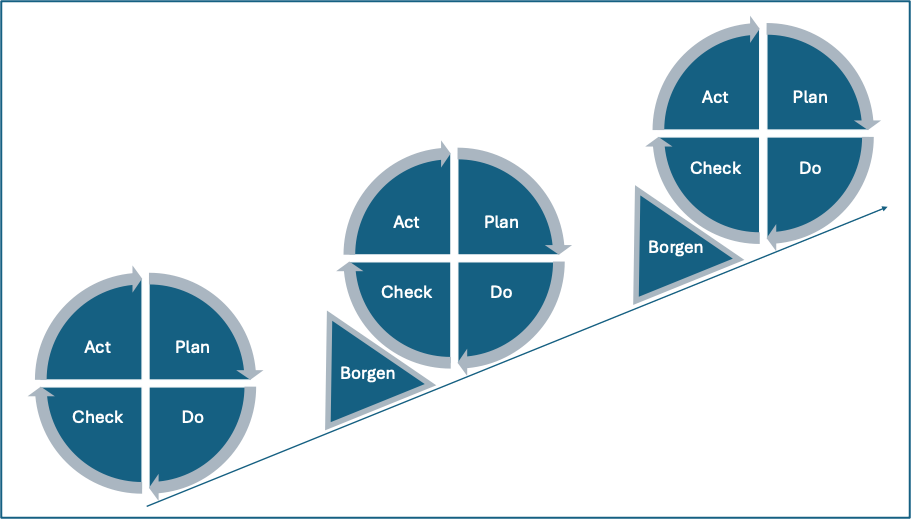

In de wereld van organisatiekunde praten we vaak over ‘continue verbetering’ en de welbekende PDCA-cyclus (Plan-Do-Check-Act) om dit te bereiken. Dit concept, oorspronkelijk van Deming, is essentieel voor elke organisatie die vooruit wil. Toch zien we in de praktijk, zeker binnen het domein van fysieke beveiliging, dat een lerende organisatie vaak (nog) geen realiteit is. Maar hoe komt dat en wat kun je eraan doen?

De theorie versus de harde praktijk

De theorie van continue verbetering door middel van de PDCA-cyclus stelt organisaties in staat om planmatig te werken, te doen wat gepland is, te controleren of het werkt en vervolgens bij te sturen voor constante vooruitgang. Daarin verschilt het onderwerp fysieke beveiliging niet van andere onderwerpen binnen de organisatie.

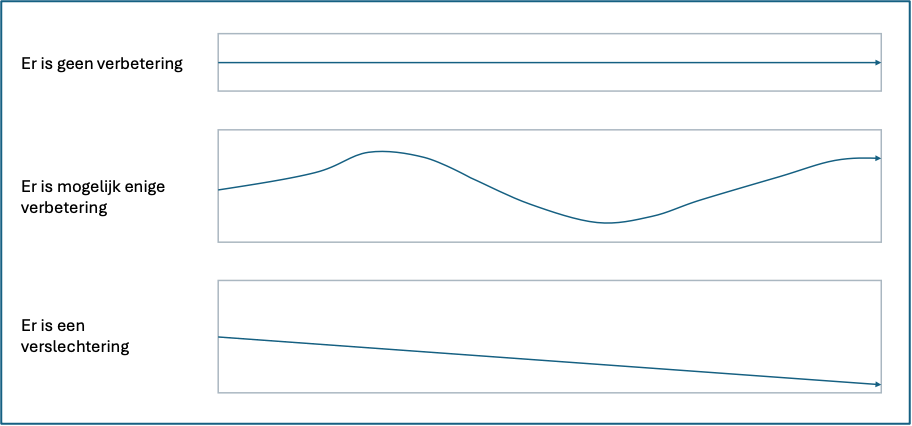

Echter, wanneer we kijken naar de fysieke beveiligingsorganisatie, zien we vaak dat deze cyclus niet of nauwelijks wordt doorlopen. Het resultaat? Geen structurele verbetering of in het ergste geval zelfs een verslechtering van de beveiligingssituatie.

De gevolgen: Stilstand in fysieke beveiliging

Wanneer een organisatie geen lerende organisatie is op het gebied van fysieke beveiliging, leidt dit tot een reeks consequenties:

- Verhoogd risico op incidenten:

- Kwetsbaarheid voor nieuwe dreigingen: Oude systemen en procedures zijn niet of onvoldoende voorbereid op nieuwe of gewijzigde risico’s.

- Ineffectieve maatregelen: Beveiligingsinvesteringen zijn minder effectief en gaten in de verdediging blijven mogelijk bestaan.

- Hogere kans op en impact van incidenten: Er wordt niet geleerd van incidenten die zich hebben voorgedaan en de beveiliging wordt daar niet op aangepast om dergelijke incidenten te voorkomen of de schade ervan te beperken met financiële verliezen en verstoringen als gevolg.

2. Operationele & financiële impact:

- Hogere kosten: Incidenten leiden tot herstel, onderzoek, hogere verzekeringspremies.

- Reputatieschade: Incidenten schaden het vertrouwen van klanten, partners en medewerkers, wat kan leiden tot omzetdaling en een negatief imago.

- Non-compliance: Het niet voldoen aan wet- en regelgeving (o.a. Wet weerbaarheid kritieke entiteiten, Cyberbeveiligingswet, AVG) verhoogt het risico op boetes en juridische problemen.

3. Interne stagnatie & demotivatie:

- Ouderwetse processen en systemen: Inefficiëntie, hogere kosten, langere doorlooptijden en meer fouten.

- Gebrek aan innovatie: Focus op ‘brandjes blussen’ in plaats van proactieve aanpak van dieperliggende problemen.

- Defensieve houding: Fouten worden verborgen door gebrek aan een leercultuur.

- Minder wendbaarheid: Moeite met aanpassen aan onverwachte veranderingen in markt of maatschappij.

- Demotiverende werkomgeving: Weinig groei en innovatie leiden tot demotivatie, verloop en verzuim van talentvolle medewerkers.

- Onbenut potentieel: Ideeën en talent van medewerkers worden niet benut voor verbetering.

4. Langetermijnrisico’s voor bestaan:

- Verlies van continuïteit: Ernstige incidenten kunnen de bedrijfsvoering lamleggen, vooral bij kwetsbare kritieke infrastructuur of data.

- Onverantwoorde risicoacceptatie: Management heeft een onrealistisch beeld van risico’s door gebrek aan diepgaande analyse en verbetermechanismen.

Een lerende organisatie in fysieke beveiliging is essentieel. Het betekent proactief en continu analyseren, trainen, evalueren en bijsturen om een robuuste en effectieve beveiligingshouding te behouden in een dynamisch dreigingslandschap.

De oorzaken van stagnatie in fysieke beveiliging

Er zijn diverse oorzaken te benoemen waarom de lerende beveiligingsorganisatie uitblijft, denk bijvoorbeeld aan:

- Gebrek aan strategie en visie: Er ontbreekt een duidelijke langetermijnvisie voor fysieke beveiliging. Wat wil de organisatie bereiken op dit gebied? Welk ambitieniveau streeft men na? Zonder deze kaders is het moeilijk om gericht te verbeteren.

- Geen inzicht in de mate van volwassenheid: De volwassenheid van de beveiligingsorganisatie wordt niet gemeten waardoor een duidelijk startpunt voor verbetering ontbreekt en niet duidelijk is wat er gedaan moet worden om het volgende volwassenheidsniveau te bereiken.

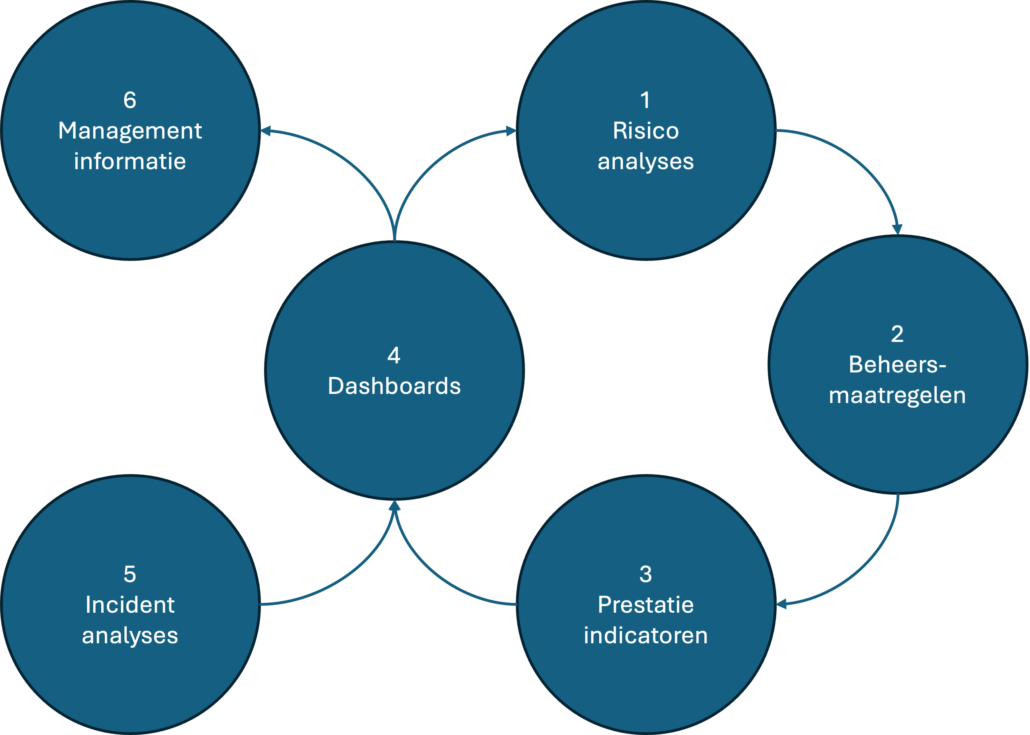

- Geen meetbare doelen (KPI’s): Hoe weet je of je vooruitgaat als je niet meet? Binnen veel organisaties zijn er voor beveiliging geen Key Performance Indicators (KPI’s) vastgesteld om op te sturen. Hierdoor blijft onduidelijk of wat er gedaan wordt wel effectief is en goed genoeg is.

- Ontbrekende systematische aanpak: De dagelijkse praktijk kenmerkt zich vaak door ad-hoc handelen en “waan van de dag”. Er wordt veel gedaan, maar zonder duidelijke kaders of een systematische werkwijze. Dit betekent dat acties incidenteel zijn en er geen doorbraak plaatsvindt in het planmatig en procesmatig werken.

- Onvoldoende toetsing en controle: Een cruciaal onderdeel van leren is controleren of je op de goede weg bent. In de fysieke beveiliging worden vaak niet of nauwelijks inspecties, controles en audits uitgevoerd. Er ontbreken bovendien duidelijke normenkaders waaraan getoetst kan worden, wat het onmogelijk maakt om te bepalen of de genomen maatregelen effectief zijn.

- Niet leren van incidenten: Incidenten en fouten uit het verleden zijn de meest waardevolle leermomenten. Toch wordt er niet altijd systematisch van geleerd. Veranderingen worden soms wel doorgevoerd naar aanleiding van een incident, maar zonder een grondige analyse is het onduidelijk of deze veranderingen daadwerkelijk tot een verbetering leiden. Het ontbreekt aan concrete verbeterplannen gebaseerd op analyses.

- Gebrek aan borging: Lessen die geleerd zijn en verbeteringen die zijn doorgevoerd, moeten geborgd worden om herhaling van fouten te voorkomen en vooruitgang vast te houden. Helaas gebeurt dit vaak onvoldoende. Kennis blijft te in de hoofden van individuen zitten en er wordt te veel vertrouwd op de inzet van die individuen. Dit leidt ertoe dat stappen steeds opnieuw moeten worden uitgevoerd zonder echte vooruitgang te boeken.

Het PDCA-probleem in de praktijk

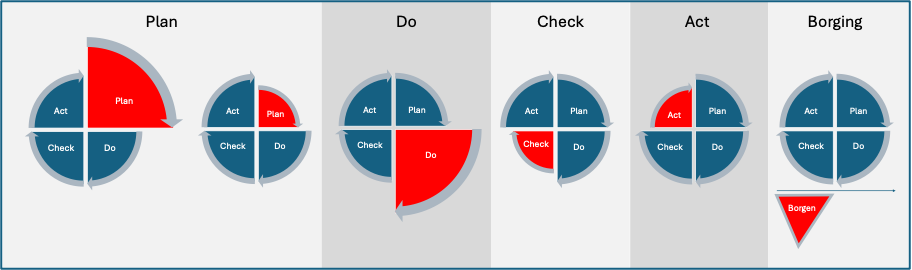

Om te spreken van ‘continue verbetering’ is een werkende PDCA-cyclus noodzakelijk. Bij een gebrek aan een lerende organisatie kunnen de problemen zich op verschillende plaatsen in de PDCA-cyclus manifesteren en ze kunnen zich tevens in verschillende combinaties voordoen. Veel voorkomende uitdagingen zijn:

- Te veel Plan, te weinig Do: Organisaties besteden veel tijd aan planning, zoals het opstellen van beveiligingsbeleid en het uitdenken van processen. Een goede eerste stap. Echter, als deze plannen niet worden geïmplementeerd of nageleefd, blijft het bij ‘papieren tijgers’ en treedt er geen concrete verbetering op.

- Te veel Do, te weinig Plan: Omgekeerd komt het ook voor dat er te weinig planning is. Er is geen Security Manager aangesteld, er ontbreekt een gedegen plan, er wordt geen beleid opgesteld, processen worden niet uitgewerkt en er zijn geen ambitie of doelstellingen vastgesteld. Hierdoor opereert de organisatie ad-hoc, zonder duidelijke kaders.

- Te weinig Check: Het ontbreekt aan duidelijke normenkaders waaraan getoetst kan worden en er is een gebrek aan inspecties, controles en (onafhankelijke) audits, waardoor het onduidelijk is of de genomen acties effectief zijn en wat er nog verbeterd kan worden.

- Te weinig Act: Zelfs als er analyses worden gedaan, worden de lessen uit risicobeoordelingen, incidenten en audits niet vertaald naar concrete verbeterplannen en acties die daadwerkelijk leiden tot aantoonbare verbetering.

- Onvoldoende borging: Het geheel wordt niet of onvoldoende geborgd waardoor stappen steeds opnieuw uitgevoerd worden zonder vooruitgang te boeken. Kennis zit te veel in de hoofden van mensen en er wordt te veel vertrouwd op de inzet van individuen.

De oplossing: een toereikende en lerende beveiligingsorganisatie

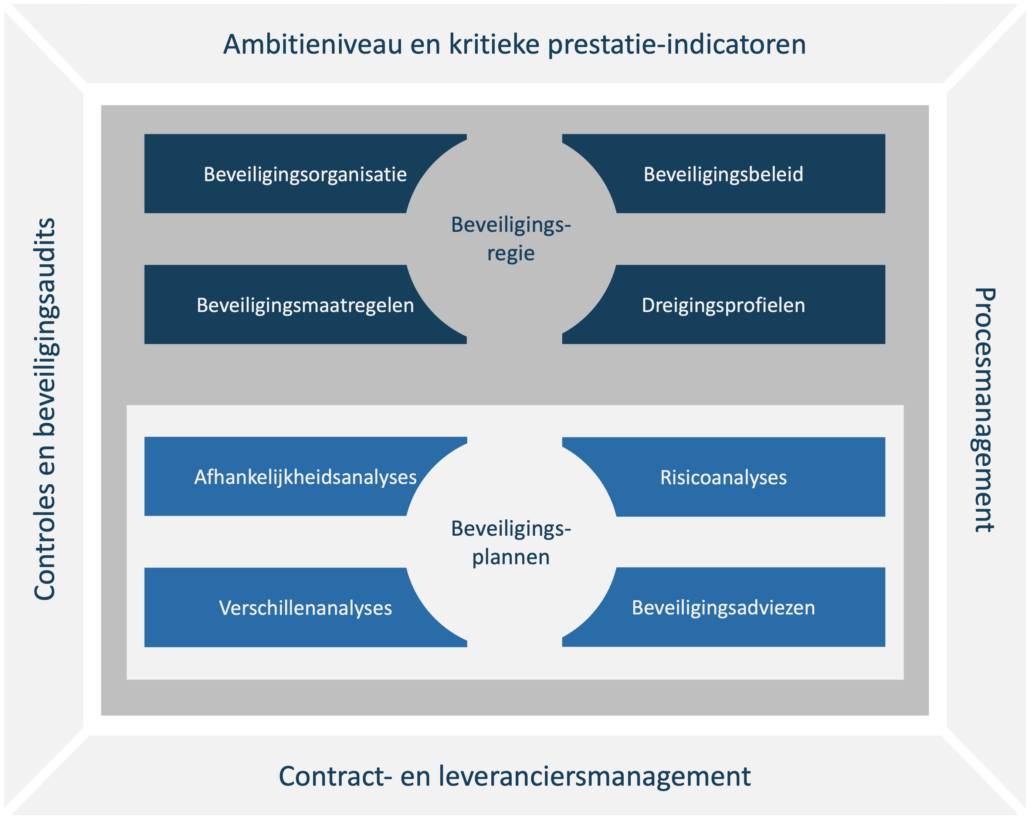

Om deze uitdagingen te overwinnen, is het cruciaal om een toereikende en lerende beveiligingsorganisatie in te richten op strategisch, tactisch en operationeel niveau. Dit houdt onder meer in:

- Vaststellen van ambitieniveau en doelstellingen: Bepaal wat de organisatie wil bereiken met haar fysieke beveiliging en meet, door middel van een volwassenheidsmeting, hoe je ervoor staat.

- Opstellen van beleid en processen: Creëer duidelijke kaders en werkwijzen en implementeer wat er bedacht is: Van plannen naar actie.

- Systematisch werken: Doorbreek de waan van de dag door planmatig en procesmatig te gaan werken en aan te sluiten bij andere processen binnen de organisatie.

- Regelmatig controleren: Creëer duidelijkheid over de effectiviteit van maatregelen door inspecties, controles en (onafhankelijke) audits uit te voeren.

- Leren van risico’s, incidenten en fouten: Analyseer risico’s en incidenten (die zich binnen of buiten de organisatie hebben voorgedaan) grondig en maak concrete verbeterplannen.

- Borging van kennis: Voer informatiemanagement, kennismanagement en documentmanagement in. Vertrouw niet alleen op de kennis en inzet van individuen.

- Een complete beveiligingsorganisatie: Zorg voor een organisatie met voldoende functiescheiding. Zorg dat er invulling wordt gegeven aan rollen of functies als Security Manager en Security Officers, stem af met andere risicogebieden (BCM, informatiebeveiliging, veiligheid, etc.), betrek het lijnmanagement en stel auditors aan die het geheel controleren.

Hoe staat jouw organisatie ervoor? Een snelle check:

Ben je benieuwd hoe jouw eigen organisatie presteert op het gebied van lerende fysieke beveiliging? Neem even de tijd om de volgende 10 vragen te beantwoorden. Hoe vaker je volmondig ‘ja’ kunt zeggen, hoe meer de organisatie al op de goede weg is!

- Strategie & visie: Heeft jouw organisatie een expliciete langetermijnvisie, duidelijke ambities en een beleid voor fysieke beveiliging vastgesteld en gecommuniceerd?

- Meetbare doelen: Zijn er concrete en meetbare KPI’s gedefinieerd voor de prestaties van de fysieke beveiliging en worden deze regelmatig gemonitord?

- Systematisch werken: Worden beveiligingsprocessen en procedures systematisch gevolgd en zijn ze gedocumenteerd, in plaats van dat er ad-hoc wordt gehandeld?

- Toetsing & controle: Voert jouw organisatie op reguliere basis inspecties, controles en onafhankelijke audits uit om de effectiviteit van het geheel aan fysieke beveiliging in het algemeen en de fysieke beveiligingsmaatregelen in het bijzonder te toetsen?

- Risico- en incidentanalyse: Worden beveiligingsrisico’s en -incidenten (en bijna-incidenten) grondig geanalyseerd om de dieperliggende oorzaken te achterhalen, in plaats van alleen de symptomen te bestrijden?

- Verbeterplannen: Worden lessen uit analyses, incidenten en audits systematisch vertaald naar concrete verbeterplannen met duidelijke verantwoordelijkheden en deadlines?

- Kennisdeling: Zijn er structurele mechanismen (bijv. een kennisbank, interne overleggen) aanwezig om ‘lessons learned’ en best practices op het gebied van fysieke beveiliging te delen binnen de organisatie?

- Borging: Is de opgedane kennis en zijn de doorgevoerde verbeteringen vastgelegd in beleid, procedures en trainingen, zodat ze niet afhankelijk zijn van individuele medewerkers?

- Opleiding en training: Investeert de organisatie proactief in de continue opleiding en training van alle bij beveiliging betrokken stakeholders over nieuwe dreigingen en technologieën?

- Leiderschapsbetrokkenheid: Zijn leiders binnen de organisatie zichtbaar betrokken en dragen zij actief bij aan het bevorderen van een cultuur van leren en continue verbetering binnen de fysieke beveiligingsorganisatie?

Conclusie

Het transformeren van een beveiligingsorganisatie naar een lerende entiteit is geen simpele taak, geen quick win en geen kortetermijnoplossing. Sterker nog: je zult de PDCA-cyclus meerdere keren moeten doorlopen en dat kost nu eenmaal tijd. Maar het is wel een noodzaak in een wereld waarin dreigingen constant evolueren.

Door een open cultuur te creëren, gestructureerde leerprocessen te implementeren, te investeren in mensen en kennisdeling, technologie te benutten en continu te evalueren, kan de fysieke beveiligingsorganisatie de stap maken van reactief naar proactief, adaptief en continu verbeterend. Dit is de sleutel tot een robuuste en effectieve beveiliging in het steeds veranderende dreigingslandschap.

Wat levert een lerende beveiligingsorganisatie op?

De voordelen van een lerende beveiligingsorganisatie reiken veel verder dan alleen het verminderen van incidenten. Het levert een breed scala aan positieve resultaten op voor de gehele organisatie. Denk bijvoorbeeld aan:

- Verhoogde beveiliging en beter bewustzijn: Minder incidenten, snellere reactietijden en een proactieve houding leiden tot een veiligere omgeving voor medewerkers, bezoekers en activa. Het risico- en beveiligingsbewustzijn binnen de hele organisatie neemt toe.

- Verbeterde efficiëntie en kostenbesparing: Door processen te optimaliseren en ineffectieve maatregelen te elimineren, worden operationele kosten verlaagd. Preventie van incidenten voorkomt dure herstelkosten en potentiële boetes.

- Versterkte reputatie en vertrouwen: Een aantoonbaar robuuste en adaptieve beveiliging verhoogt het vertrouwen van klanten, partners en belanghebbenden. Een belangrijk aspect voor continuïteit en groei van de organisatie.

- Grotere wendbaarheid, weerbaarheid en veerkracht: De organisatie kan sneller en effectiever inspelen op nieuwe of veranderende dreigingen, waardoor de weerbaarheid en veerkracht tegen onverwachte gebeurtenissen toeneemt.

- Innovatie en technologisch voordeel: Door open te staan voor nieuwe ideeën en technologieën, blijft de beveiliging up-to-date en wordt optimaal gebruik gemaakt van de nieuwste ontwikkelingen.

- Hogere medewerkerstevredenheid en -binding: Bij beveiliging betrokken medewerkers voelen zich gewaardeerd, krijgen kansen voor ontwikkeling en werken in een omgeving waar hun bijdrage ertoe doet. Dit leidt tot hogere motivatie en minder verloop.

- Betere compliance en minder juridische risico’s: Door continu te leren en aan te passen aan wet- en regelgeving, verkleint de organisatie de kans op non-compliance en bijbehorende juridische problemen.

Kortom, een lerende beveiligingsorganisatie is geen kostenpost maar een strategische investering die zich op vele fronten uitbetaalt en bijdraagt aan de algehele stabiliteit en het succes van de organisatie.