We beantwoorden ad hoc en incidentele vragen, neem gerust contact op. Als het kan, doen we dat kosteloos

Beveiligingsadvies

De wereld om ons heen wijzigt continu en de risico’s daarin zijn dynamisch. De enige constante is de verandering en daar adviseren we je graag over.

Keuzes die in het verleden gemaakt zijn, passen niet altijd meer bij de uitdagingen die er in het heden zijn. Soms heb je gewoon behoefte aan beveiligingsadvies. Vanuit onze onafhankelijke positie helpen we je daar graag bij. Door voldoende aandacht aan de beveiligingsrisico’s te besteden, ben je op ieder moment voorbereid. Zo kun je risico’s beheersbaar maken en incidenten mogelijk voorkomen, de impact ervan verlagen of er tijdig op anticiperen.

Wat we doen

En natuurlijk ondersteunen we ook bij het doorvoeren van verbeteringen. We kunnen we zelfs de hele regie op ons nemen als je dat wilt.

Beveiliging als continu proces

Het model dat wij graag gebruiken

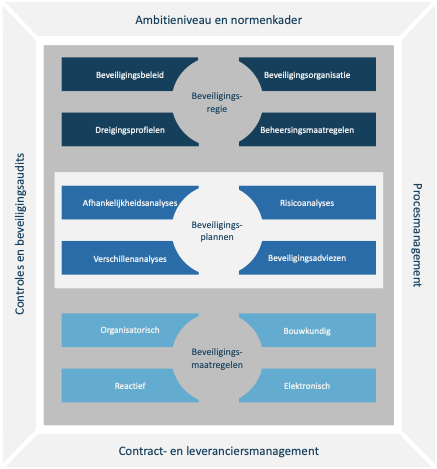

Beveiliging is geen eenmalige activiteit maar een continu proces waarmee je steeds beter grip krijgt op de risico’s die realistisch zijn. Ook als die risico’s toe- of afnemen.

Door beveiliging als proces in te richten ontstaat niet alleen overzicht maar kan het ook steeds verder verbeterd worden. Duidelijk wordt wat er verwacht mag worden, hoe het wordt aangepakt en wie waarvoor verantwoordelijk is.

Zo geef je inzicht aan betrokkenen en bevorder je de communicatie over de risico’s en de wijze van beveiligen. Daarmee ben je in staat te sturen op de resultaten die je wil bereiken en kun je verantwoording afleggen over wat er al bereikt is.

Om inzicht in de risico’s te houden en om snel tot volledige beveiligingsplannen te komen worden we in onze aanpak ondersteunt door een, in opdracht van ons ontwikkelde, unieke applicatie met de naam Securtree©. En dat kun jij nu ook doen of wij doen het voor je. Hiermee komen we volledig geautomatiseerd en gedocumenteerd van dreigingsprofielen naar beveiligingsplannen.

Bepaal het ambitieniveau dat je wil bereiken. Ontwikkel daar het normenkader bij waarmee meetbaar wordt hoe de organisatie ervoor staat. Meet het huidige niveau van volwassenheid zodat de verbeteringen die nog gerealiseerd moeten worden daaruit kunnen worden afgeleid.

Werk procesmatig. Voer processen in om de efficiëntie te verhogen, kosten te verlagen en de algehele kwaliteit te verbeteren. Identificeer, analyseer en verbeter de ondersteunende (beveiligings)processen die bijdragen aan het behalen van de doelen.

- Risicomanagement

- Asset management

- Projectmanagement

- Wijzigingsbeheer

- Incidentmanagement

- Beveiligingsbeleid: Stel beveiligingsbeleid voor fysieke beveiliging op. Kijk ook naar het camerabeleid, het toegangscontrolebeleid en het zoneringsbeleid.

- Beveiligingsorganisatie: Werk de taken, bevoegdheden en verantwoordelijkheden uit en wijs ze toe.

- Dreigingsprofielen: Bedenk welke dreigingen realistisch zijn en leg ze vast in (één of meer) dreigingsprofielen. Inclusief dadertypen met hun motieven en de te verwachten aanvalsmiddelen.

- Beheersingsmaatregelen: Selecteer de organisatorische, bouwkundige, elektronische en reactieve maatregelen die genomen kunnen worden en werk die uit: van licht naar zwaar.

- Afhankelijkheidsanalyses: Bepaal de afhankelijkheden in termen van (maatschappelijk) vitaal, kritisch of ondersteunend;

- Risicoanalyses: Schat de risico’s voor de Te Beveiligen Objecten, gebruik daarvoor het dreigingsprofiel en de criteria voor attractiviteit en belang;

- Beveiligingsadviezen: Stel de combinatie van organisatorische, bouwkundige, elektronische en reactieve maatregelen voor de locatie als geheel samen. Gebruik de beheersingsmaatregelen;

- Verschillenanalyses: Onderzoek waar de huidige maatregelen afwijken van de geadviseerde maatregelen. Bepaal gezamenlijk met de stakeholders welke risico’s acceptabel zijn (volg het risico acceptatieproces) en voor welke verbeteringen wenselijk zijn.

Sluit, daar waar leveranciers betrokken zijn bij de maatregelen, contracten af en laat hen periodiek verantwoording afleggen over de prestaties.

Veranker de kwaliteit als geheel en de werking van de maatregelen in het bijzonder door het uitvoeren van inspecties, locatiebezoeken, penetratietesten en onafhankelijke audits. Met als doel het geven van zekerheid over de mate waarin de aanpak van beveiliging voldoende is georganiseerd, de wijze waarop maatregelen in staat zijn om onderkende risico’s in voldoende mate beheersbaar te houden en de manier waarop de organisatie is voorbereid op incidenten die zich toch voordoen.

De vragen die je hebt, kunnen uiteraard zeer divers zijn. Daar kunnen we dan ook niet echt een richtprijs voor geven. Vragen die we direct en snel kunnen beantwoorden, beantwoorden we vaak zonder daarvoor kosten in rekening te brengen. Voor vragen die meer tijd kosten, geven we graag vooraf inzicht in de kosten die je kunt verwachten. Neem daarvoor gerust contact met ons op.

Een offerte voor het opstellen van een beveiligingsadvies?

Laat je gegevens achter en we nemen contact met je op